Malware может обойти любые защиты, особенно если дать нужную взятку — HackZona.Ru

Сотрудники Check Point раскрыли хитрую схемку, которую злоумышленники использовали в целях мошенничества и наживы. Дело в том, что хакеры нашли способ обходить установленные защиты в китайском антивирусном ПО - Qihoo 360

Malware может обойти любые защиты, особенно если дать нужную взятку

Сотрудники Check Point раскрыли хитрую схемку, которую злоумышленники использовали в целях мошенничества и наживы. Дело в том, что хакеры нашли способ обходить установленные защиты в китайском антивирусном ПО — Qihoo 360.Способ оказался достаточно банальным: злоумышленники, пользуясь подкупом и стенографией, крали денежные средства со счетов платёжной системы Alipay.

Поскольку в Китае добыть бесплатный антивирус фирмы Qihoo 360довольно таки проблематично, хакеры решили сосредоточиться на получении доступа к нему с помощью обхода защиты обманным путём. Как известно, разработать вредное ПО не сложно, куда сложнее придумать способ его успешного внедрения и нужного повсеместного распространения. Следуя своим желаниям — злоумышленники успешно реализовали и то и другое. Они заплатили одной из компаний-разработчика мобильных игр. А это компания занималась разработкой игр под мобильные платформы уже давно и потому антивирусные компании без вопросов добавляли её в разрешённые списки своих антивирусников. Как раз это автоматическое добавление и послужило «на руку» хакерам. Дальше уже, им оставалось просто подкидывать своё вредное ПО в постоянный код этой компании-разработчика.

После уже было дело техники. Вирусное ПО, внедрённое в код приложения компании, передавалось через скачку из магазинов-приложений, а антивирусники спокойненько пропускали малварь потому как он находился автоматически в списке разрешений антивируса.

Но, попав на устр-ва, вредное ПО до некоторых пор оставалось в бездействии, ведь у хакеров были совсем другие планы относительного него.

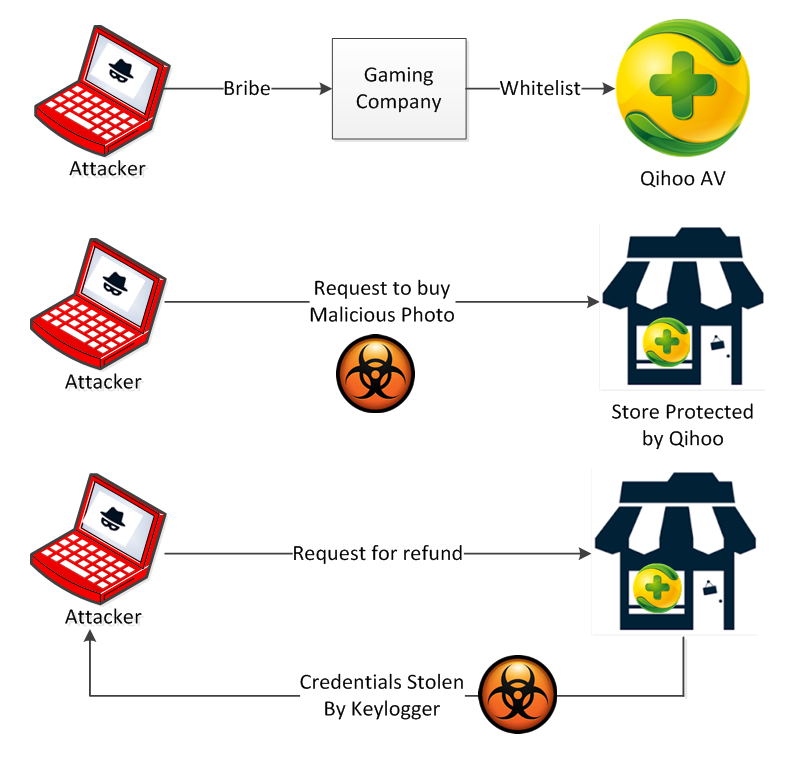

Схемка атаки:

Реальные планы злоумышленников были такие: вредонос был нацелен на пользователей ресурса Taobao.com (это ресурс в Китае на подобии ebay). Этот ресурс имеет определённую схемку покупки-продажи товаров — для заказа товара у продавца, нужно послать ему фото самого лота путём специального месенджера AliWangwang. Если обе стороны приходят к соглашению, то стоимость товара оплачивается через платёжную платформу Alipay.И вот тут то как раз «вступал в игру» вредонос: он отсылал продавцу картинку, в код которой встраивался вредный код. После открытия такой картинки, программа малваря активировалась и выполнялась установка на устр-во keylogger. Антивирусная программа не видела его потому что по-прежнему, находясь в рамках установленного приложения, он находился в разрешённых списках.

После чего, продавца провоцировали на заход в платёжную систему. Естественно, после ввода данных, данные собирались keyloggerи отправлялись злоумышленникам. А последние уже, используя полученные данные, воровали денежные средства со счёта владельца устр-ва.

Комментарии